인증

인증 설정 방법

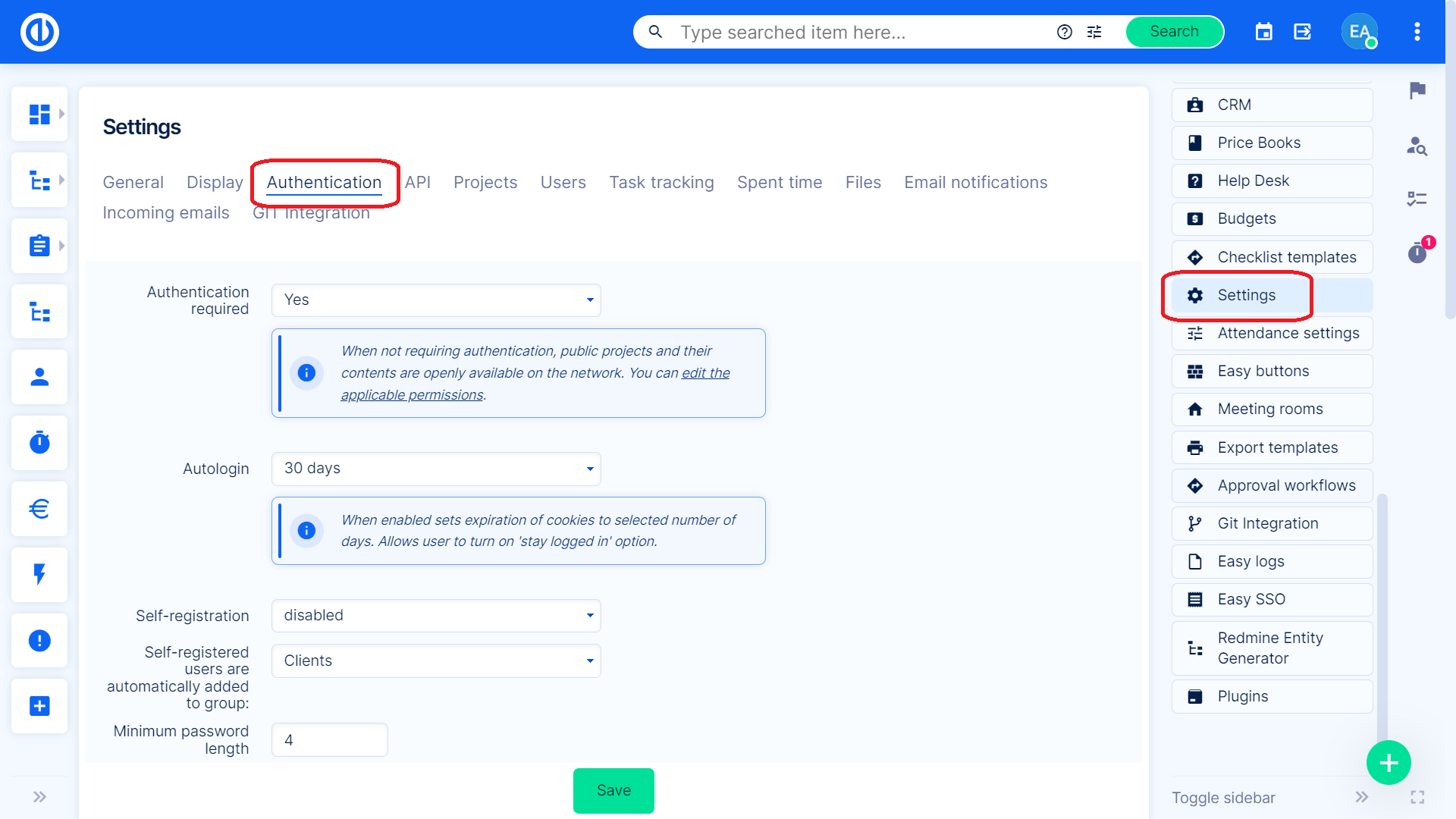

인증 설정에 액세스하려면 관리»설정»인증.

여기에서 다음 옵션을 설정할 수 있습니다.

- 인증 필요 – 인증이 필요하지 않은 경우, 공공 프로젝트 및 그 내용은 네트워크에서 공개적으로 사용할 수 있습니다. 관리 » 역할 및 권한에서 익명 사용자에게 적용 가능한 권한을 편집할 수 있습니다.

- 자동 로그인 – 사용자가 자동 로그인 기능을 사용하여 로그인한 날짜입니다.

- 자체 등록 – 여기에서 사용자가 자체 등록을 수행할 수 있는지 여부와 수행 방법을 설정할 수 있습니다.

- 이메일로 계정 활성화 - 등록된 이메일로 활성화 링크가 전송됩니다.

- 수동 계정 활성화 - 관리자는 사용자를 활성화해야 합니다. 등록된 사용자는 "등록됨" 상태로 사용자 목록에서 필터링할 수 있습니다.

- 자동 계정 활성화 - 사용자는 최초 로그인 시 활성화됩니다.

- 자체 등록된 사용자는 자동으로 그룹에 추가됩니다. – 기존 그룹에 자체 등록된 사용자를 자동으로 추가할 수 있습니다.

- 최소 비밀번호 길이 – 요청한 문자 수를 입력합니다.

- 민감한 비즈니스 데이터를 보호하기 위해 사용자는 웹 브라우저에 로그인 자격 증명 (로그인 이름 및 암호)을 저장하지 않는 것이 좋습니다. 웹 브라우저에서 암호를 저장할 것인지 묻는 메시지를 표시하지 마십시오. 그렇지 않으면 사용자 계정과 여기에서 액세스 할 수있는 모든 정보가 오용의 위험에 노출됩니다.

- 불행히도, 브라우저에 암호를 저장하는 것을 방지하는 응용 프로그램 방법은 없습니다. 브라우저는 암호 저장을 허용하지 않는 응용 프로그램 메커니즘을 피하기 위해 모든 힘을 사용하며 관련된 보안 위험에 관계없이 그렇게 합니다.

- 비밀번호에 대한 필수 문자 클래스 – 대문자, 소문자, 숫자 또는 특수 문자를 선택합니다. 입력한 암호가 이러한 기준을 충족하지 않으면 오류 메시지가 나타납니다.

- 고유 비밀번호 카운터 – 비밀번호 변경 횟수는 사용자가 마지막 비밀번호를 다시 설정할 수 있습니다.

- 이후 필수 비밀번호 – 며칠 후에 시스템에서 사용자에게 암호를 변경하라는 요청을 받게 됩니다. 그러나 비밀번호 만료에 대한 알림은 사용자 프로필에서 해제할 수 있습니다.

- 이메일을 통한 비밀번호 재설정 허용 – 이메일을 통한 비밀번호 재설정 링크 전송을 허용하려면 체크합니다.

- 이중 인증 – 설정 "장애인" 모든 사용자의 이중 인증 장치를 비활성화하고 페어링을 해제합니다. 설정 "필수"는 모든 사용자가 다음 로그인 시 이중 인증을 설정하도록 요구합니다. "관리자에게 필수"로 설정하면 모든 관리자는 다음 로그인 시 이중 인증을 설정해야 합니다. "Optional"는 모든 사용자가 자신의 결정에 따라 사용자 프로필에서 XNUMX단계 인증을 활성화/비활성화할 수 있습니다.

- 2단계 인증이라고도 하는 2FA(XNUMX단계 인증)는 사용자가 자신이 누구인지 확인하기 위해 두 가지 인증 요소를 제공하는 보안 프로세스입니다. XNUMXFA는 사용자가 하나의 요소(일반적으로 암호)만 제공하는 보안 프로세스인 단일 요소 인증(SFA)과 대조될 수 있습니다.

- 2FA 인증이 전역적으로 활성화된 경우 사용자는 자신의 사용자 프로필에서 활성화/비활성화 옵션을 찾아 각 사용자가 편리하게 인증 프로세스를 사용자 지정할 수 있습니다. 어떤 사용자도 다른 사용자에 대해 2FA 인증을 활성화할 수 있는 권한이 없습니다. 관리자만 다른 사용자에 대해 비활성화할 수 있는 권한이 있지만 활성화할 수는 없습니다.

- 2FA를 활성화하려면 표시된 QR 코드를 스캔하거나 인증 앱(예: Google Authenticator, Authy, Duo Mobile...)에 일반 텍스트를 입력하라는 메시지가 표시됩니다. 앱은 다음 단계에서 해당 양식에 다시 입력하는 인증 키를 생성해야 하며 이에 따라 2FA가 확인 및 활성화됩니다.

- X일 동안 기기 기억하기 – 사용자의 장치가 이미 알려진 경우 지정된 일 수 내에서 twofa 인증 코드를 요청하지 마십시오.

- 기억된 장치 확인 – 사용자가 알 수 없는 위치에서 로그인하는 경우 경고하려면 확인합니다.

- 세션 최대 수명 – 시스템이 자동으로 사용자를 로그아웃하기 전에 누군가 로그인할 수 있는 시간.

- 세션 비활성 시간 초과 – 시스템이 자동으로 사용자를 로그아웃하기 전에 누군가가 비활성 상태일 수 있는 시간.

- 로그인 페이지에 소셜 서비스 아이콘 표시 – 아이콘을 표시하려면 체크합니다.

- 로그인 시도 실패: 기능 활성화 – 잘못된 비밀번호를 여러 번 입력하면 사용자를 자동으로 차단하는 보안 기능입니다.

- X번 시도 후 사용자 차단 – 지정된 수의 잘못된 비밀번호 제출 이후 사용자를 차단합니다.

- 차단되면 사용자는 로그인 페이지에서 구성된 알림을 찾을 수 있습니다. 사용자 차단을 해제할 수 있는 관리자 또는 사무실의 연락처 정보를 표시하여 사용자가 어디로 문의해야 하는지 즉시 알 수 있도록 하는 것이 좋습니다.

- 또한 사용자 관리를 담당하는 관리자에 대한 알림을 활성화하여 사용자에게 사전에 연락하여 무슨 일이 일어났는지 알 수 있도록 하는 것이 좋습니다.

- 수동 차단 해제 – 관리자는 사용자 프로필로 이동하여(사용자 편집 양식과 혼동하지 마십시오) "차단 해제".

- 차단 대 잠금 – 이 기능은 예를 들어 조직을 떠난 경우와 같이 사용자를 애플리케이션에서 완전히 숨기려는 경우 사용되는 사용자 잠금 기능과 관련이 없습니다. 차단된 사용자는 여전히 활성 상태이며 차단 해제될 때까지 애플리케이션에 로그인할 수 없습니다.

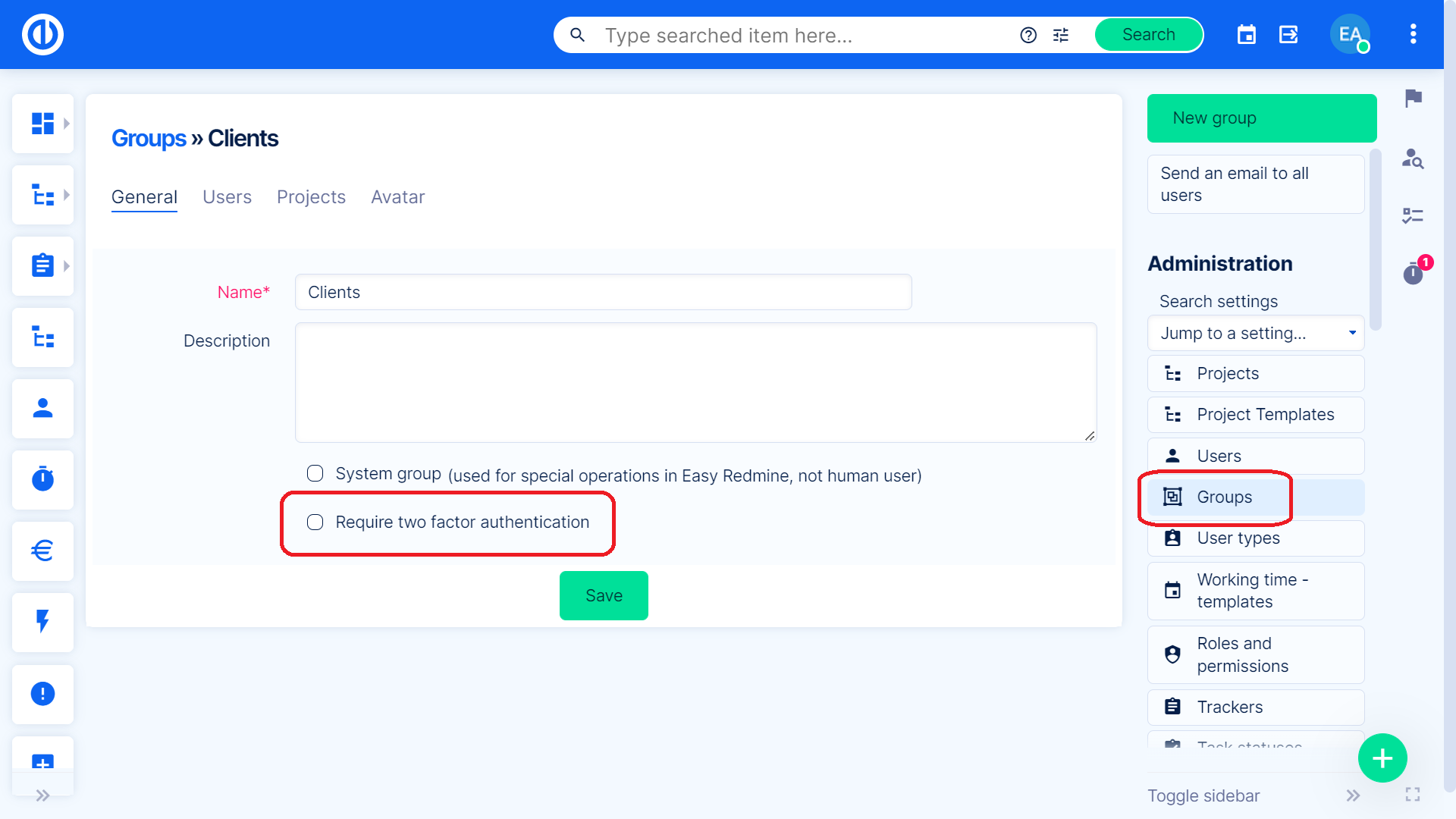

사용자 그룹에 대해 XNUMX단계 인증 필요

사용자 그룹에 대해 XNUMX단계 인증을 강제할 수 있습니다. 사용자가 그러한 그룹의 구성원인 경우(또는 해당 그룹에 추가된 경우) 다음 로그인 시 XNUMX단계 인증이 필요합니다. 이 기능을 활성화하려면 관리 » 그룹 » 그룹 선택 » "XNUMX단계 인증 필요"를 선택하고 저장합니다.

코너 상황

- Q: 설정에서 이중 인증을 구성했습니다. 이 계획을 활성화했습니다. 내 계정에서 2FA 활성화를 시도하고 Google Authenticator 앱을 사용해 보았습니다. 인증 앱에서 생성된 코드로 확인할 수 없습니다. Microsoft Authenticator 앱도 사용해 보았습니다. 같은 문제.

A: 문제는 우리 서버가 NTP와 시계를 동기화하지 않았다는 것입니다. 그래서 서버의 시간과 내 전화의 시간이 다릅니다.